内部不正、あと回しにできない本当の理由 ~性善説では抑えきれない不正の実態と動機の考察~

-

│

セキュリティ対策の中でも、サイバー攻撃対策に目が行きがちで多くの企業であと回しになっている内部不正対策。グローバル化の波による文化の違いや、リモートワーク定着による社員との信頼関係構築の難しさ等が相まって、内部不正は既に我々の常識(性善説)だけでは抑えきれない状況になっています。本記事では、内部不正の実話を絡めてリスクとモチベーション(動機)についての深い考察と私たちが考えるべき内部不正対策についてお伝えします。

標的型攻撃/内部不正の目的

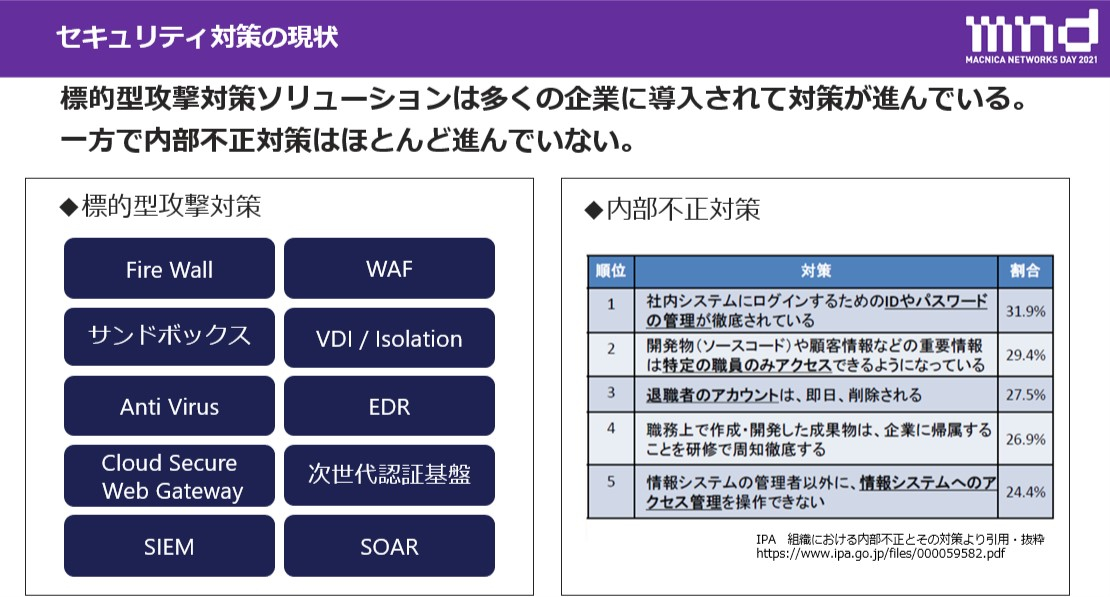

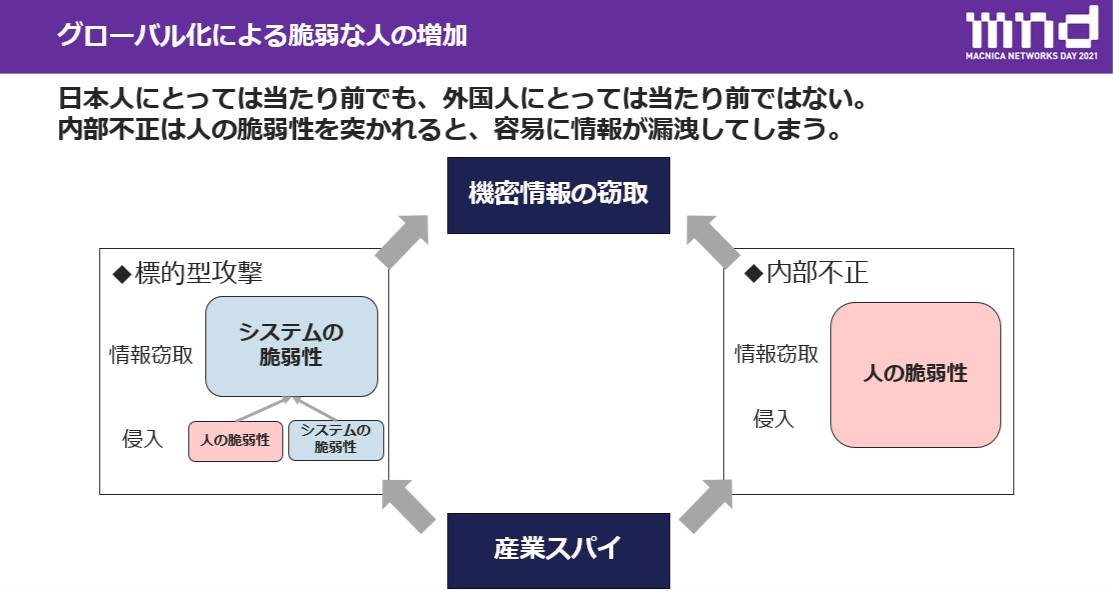

現状のセキュリティ対策といえば、標的型攻撃対策と内部不正対策、大きく2つに分けられますが、2011年ごろから標的型攻撃というキーワードが浸透したことで、優先的に標的型攻撃対策に取り組んでいる企業が多くみられます。一方で、内部不正対策は後回しになっている企業が多く、昨今はリスクが高まっています。

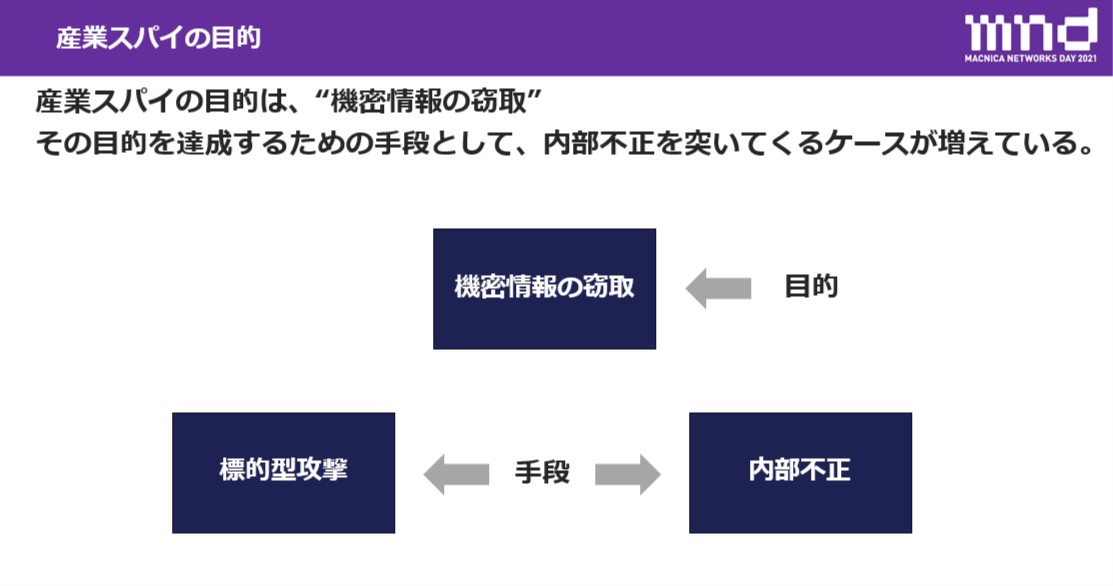

内部不正の脅威に関連してくるのが、産業スパイというキーワードです。一言でいうと、競争相手の営業上や技術上の情報を入手する行為で、大きく2つのポイントがあります。1つは中国やロシアなど国家が裏で糸を引いているもので、もう1つが事業に影響する重要な情報がターゲットになっています。例えば、中国製造2025のような国家戦略の一環で、半導体製造の内製化が図られていますが、日本企業が強みを持つフォトレジストという技術を持っている企業への攻撃などが増えているという話も耳にします。企業にとっては、一度情報が洩れると取り返しのつかない、企業の存続にも関わるような大きな脅威になるはずです。 具体的な産業スパイの事例では、中国の新興EVメーカーへの転職をきっかけに自動運転技術のコアな情報を持ち出そうとした某テクノロジー企業の事案をはじめ、相手先企業との情報交換によって社内評価を高めるべくスマートフォンに関する液晶情報を不正に中国事業に漏洩してしまった某化学メーカー、製品の設計情報やマニュアルなどをUSBメモリーに転送して転職活動に役立てようといった某製造業など多数の事案があります。これらは全て内部不正によるものですが、産業スパイの目的は、あくまで機密情報の窃取であり、標的型攻撃や内部不正は単なる手段にすぎません。

具体的な産業スパイの事例では、中国の新興EVメーカーへの転職をきっかけに自動運転技術のコアな情報を持ち出そうとした某テクノロジー企業の事案をはじめ、相手先企業との情報交換によって社内評価を高めるべくスマートフォンに関する液晶情報を不正に中国事業に漏洩してしまった某化学メーカー、製品の設計情報やマニュアルなどをUSBメモリーに転送して転職活動に役立てようといった某製造業など多数の事案があります。これらは全て内部不正によるものですが、産業スパイの目的は、あくまで機密情報の窃取であり、標的型攻撃や内部不正は単なる手段にすぎません。

内部不正あと回しにできない本当の理由

①対策が進んでいない

標的型攻撃対策は、サンドボックスやゼロトラストへの移行に向けたEDRなど、各企業の課題に応じて多くのソリューションが導入されています。一方で内部不正対策は、IDパスワード管理の徹底や重要情報へのアクセス制限など基本的な対策が進められているものの、多くの企業では一歩踏み込んだ対策まで実現できていないのが現状です。

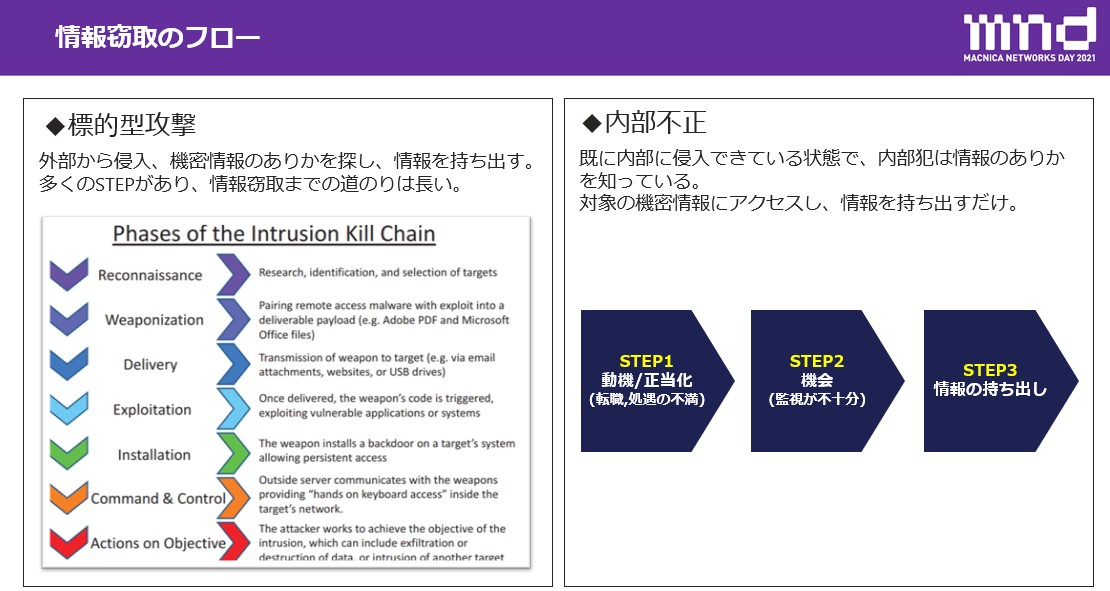

②情報窃取が容易

また情報窃取までの流れを見ると、標的型攻撃は外部からの侵入から機密情報の探索、情報持ち出しといった多くのステップがあり、情報窃取までの道のりは長く複雑です。しかし、内部不正では、情報持ち出しは非常に簡単に実施できてしまいます。社員であるがゆえに内部へ侵入できている状態で、社員は情報のありかも知っています。あとは、対象の機密情報にアクセスして持ち出すだけで済んでしまいます。

③グローバル化によるセキュリティ意識のばらつき

またグローバル化の加速も大きく影響しています。各企業でグローバル化が進む今、情報セキュリティ担当者に話を聞くと、ガバナンスが効いておらず情報漏洩のリスクが高まっているという話をよく聞きます。北米やヨーロッパなどではセキュリティの意識は高いものの、中国や東南アジアではセキュリティの意識が低い傾向にあります。昨今の情報漏洩事案でもアジアの拠点から侵入されて情報が窃取されるケースが多く、内部不正についても同様の傾向にあります。もちろん日本の従業員が狙われるケースもありますが、外国の従業員が狙われることが危惧されます。

某情報通信業では、外国人従業員が外部の開発エンジニアの協力を得るために、顧客から提供された会員データを提供し、情報漏洩につながった事案があります。当事者の動機は、担当業務を円滑に進めるために外部機関を活用しようとしただけで、悪意があるわけはなかったと証言しています。

また、某製造業の事案では、外国人従業員が侵害調査ツールで調査したところ、Microsoft 製品を不正にアクティベートするツール、いわゆる海賊版が利用されていました。正規品よりも安くて問題なく利用できるために使っていたという動機で、著作権侵害やセキュリティリスクがあることを考慮せず、悪気なく使用してしまっているということもあります。

上記2つの事案から、日本人にとっては当たり前でも、外国人にとっては当たり前ではない、当たり前の前提が違うことを改めて認識しておくべきということをお分かりいただけたでしょうか。

標的型攻撃の場合、フィッシングメールなど侵入段階では人の脆弱性が影響する部分はあるものの、最終的に情報を持ち出す際にはシステムの脆弱性が狙われることになり、この部分は企業側でも対策が進んでいるところです。一方で、内部不正は、侵入でも情報窃取にしても人の脆弱性を突かれてしまうと、企業の担当者が気づく前に、容易に機密情報の漏洩につながってしまいます。このように、人の脆弱性を起因とする内部不正のリスクは高まっているのが現状です。

④退職者による情報漏洩の増加

2021年3月にIPAから公表された「企業における営業秘密管理に関する実態調査2020」から情報漏洩ルートの割合を見ると、中途退職者による漏洩が36.3%とトップを占めています。一方でサイバー攻撃などによる漏洩はわずか8.0%と少なく、これは外部からの攻撃への対策が進んでいるからだと考えられます。転職者数は2019年度には351万人という過去最高の人数となり、退職者による情報漏洩のリスクは高まっています。

ある製造業で起きた製品仕様書データに関する情報漏洩事案では、自身が苦労して開発した設計図などの機密情報が目の前にあり、それがあれば転職先でも重宝され、活躍できると考えたことが大きな動機だったものです。この事案からも、退職者が情報漏洩を犯すリスクが身近に起きうることを想像できるのではないでしょうか。

これまで見てきたとおり、標的型攻撃も内部不正も機密情報を窃取するための手段にすぎず、企業としては標的型攻撃対策と同等に内部不正対策を進めることが必要です。

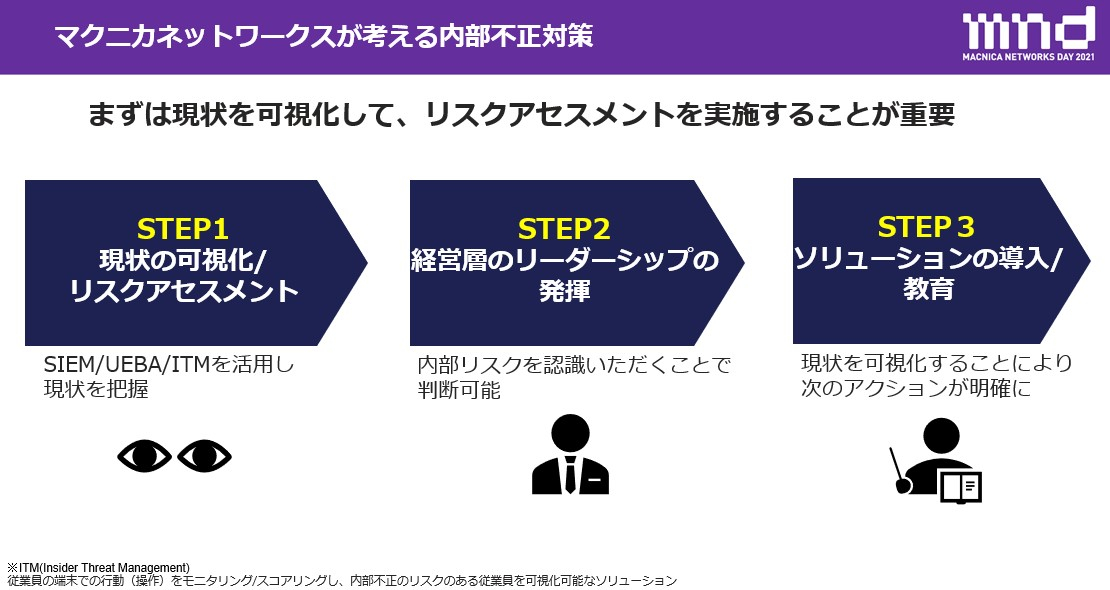

マクニカネットワークスが考える内部不正対策

内部不正対策が進まない理由の1つとして考えられるのが、リスクが身近に実感できていないことです。標的型攻撃は、例えば標的型メールをはじめ脅威が身近に実感できていますが、逆に内部不正は、インシデントが発生しているかどうかわからず、リスクそのもの実感されていない方がほとんどです。具体的に企業に話を聞くと、何が起きているのか理解できていないがゆえに、何から対策していいのか分からないという大きな課題を抱えているケースが多いのです。

その意味でも、内部不正対策の第一歩としては現状を可視化させ、リスクアセスメントを実施することが重要です。SIEMやUEBA、ITMといったソリューションを活用して現状を把握し、リスクをあぶり出すことができれば、経営層にもリスクが認識可能になり、リーダーシップが発揮できるようになります。体制の整備や投資の判断などが可能になるため、可視化した現状に有効なソリューションの導入や教育などを進めていくことができるはず。これが、マクニカネットワークスが考えるベストプラクティスです。

現状を可視化するソリューションの一例として、例えばExabeamを活用するとリスクの高い退職者のアクティビティを可視化することができます。大量のログを取り込んで人を中心に時系列で行動を整理できるExabeamのスマートタイムラインでは、転職サイトをよく閲覧している、または退職の申し出を行ったユーザーをトリガーにし、対象ユーザーの数か月の行動をタイムライン化してチェックすることができます。最終的には退職までの日々の行動を監視し、少しでも異常な振る舞いがあればUEBAで検知するというものです。

さらに少しでもリスクを低減するための対策例としては、個人メールと思われるドメインに対するメール送信を把握することです。社員への教育はもちろん必要ですが、個別に社員の脆弱性を排除していくアプローチも重要です。

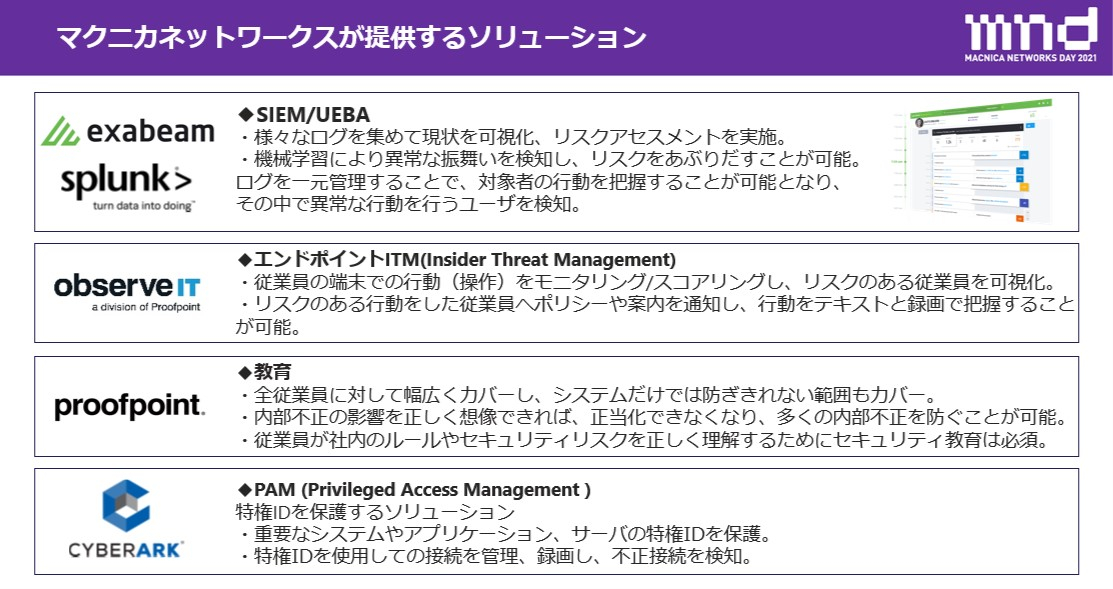

Exabeam、Splunk

さまざまなログを集めて現状を可視化、リスクアセスメントを実施可能なSIEM/UEBA

ObserveIT

従業員の端末での行動をモニタリングしスコアリングすることでリスクのある従業員

可視化できるエンドポイントITM(Insider Threat Management)

Proofpoint

従業員に対して幅広く効率的な教育システム

CyberArk

重要なシステムやアプリケーション、サーバの特権IDを保護

▼Exabam(SIEM、UEBA)オンデマンド動画

『リモートワーク推進時代における内部脅威対策

~内部不正対策ソリューションのリーディングカンパニーExabeamで実現するリスクの可視化~』

▼Splunk(SIEM、UEBA)資料

▼Proofpoint(セキュリティ教育)資料

『内部不正の現状の解説と、Proofpoint社の「人」にフォーカスした

内部不正対策ソリューションのご紹介』